Le « Cloud Computing » n’est pas un concept révolutionnaire. Il est la résultante d’une évolution de concepts et modèles déjà existants dans le monde des TI.

À sa base, Le Cloud Computing est juste une nouvelle façon plus efficace de fournir des ressources et des services de l'informatique. Depuis les dernières années, on peut dire qu’il y a de fréquents passages nuageux. L’informatique dans les nuages prend de plus en plus d’ampleur et on constate un réel engouement autant de la part des entreprises en TI que les autres qui en seront les utilisateurs.

Un nuage est un ensemble de ressources et services offerts par des fournisseurs. Celui-ci permet à des entreprises d’utiliser l’expertise et les compétences de ces fournisseurs pour desservir une solution technologique fiable, optimale et sécuritaire et ce, à moindre coût.

Pourquoi à moindre coût ? Pour bien des raisons car, une entreprise spécialisée dans un domaine précis effectue en connaissance de cause toutes les acquisitions nécessaires, autant au niveau des ressources matérielles que humaines. De plus, son personnel a l’expertise pour mettre en place les technologies désirées puis il sait les gérer adéquatement. Par la suite, tout ceci est offert sous forme de service au grand public. Cette offre permet de rentabiliser au maximum l’investissement car toutes les dépenses sont réparties et partagées parmi l’ensemble de la clientèle. Les clients de ces services sont facturés selon l’utilisation qui en est faite.

Tout le monde est gagnant car l’entreprise qui désire s’offrir un tel service n’a pas à effectuer un investissement majeur pour la mise en place d’une infrastructure répondant à ses besoins. Il lui suffit de signer une entente de service avec un fournisseur. Ce dernier rend accessible dans un court délai tout ce qui est nécessaire pour combler le besoin de l’entreprise en lui garantissant une disponibilité de service selon le niveau d’exigence désiré.

Même si tout cela semble très bénéfique à bien des niveaux, les décideurs sont craintifs à emboiter le pas car il y a une crainte omniprésente à propos de la sécurité. Effectivement, il y a matière à se questionner. La confidentialité des données est importante car elles sont stockées et hébergées à l’externe, à un endroit géographique possiblement différentes de celle de l’entreprise et, dépendamment du type de service, l’infrastructure est peut-être partagée et accessible par plusieurs entreprises. Comme vous le voyez, la sécurité ne doit pas être négligée. Afin d’atteindre un niveau de confort tel qu’un nuage peut vous offrir, vous devez aborder chacun des sujets cruciaux en ce qui attrait la confidentialité et avoir une confiance au fournisseur choisi.

Comme vous le savez, le merveilleux monde de l’informatique ne cesse de créer de nouveaux termes et acronymes et, le « Cloud Computing » ne fait pas exception donc, afin de mieux les assimiler, voici les différents concepts et modèles qui constituent le « Cloud Computing ».

Il existe 4 principaux modèles de déploiement dans le marché : Public, Privé, Hybride et Communauté.

Comme leurs noms l’indiquent, chacun des modèles rends disponibles diverses possibilités avec certaines particularités. Le déploiement « public » partage ses composantes parmi plusieurs clients. Par exemple, les ressources matérielles sont utilisées par plusieurs clients tandis que le déploiement « privé » restreint les accès et toutes ses composantes à un seul client. Le modèle « hybride » représente le croisement des autres types. Le dernier modèle qui est nommé « communauté » regroupe les clients qui ont un objectif commun.

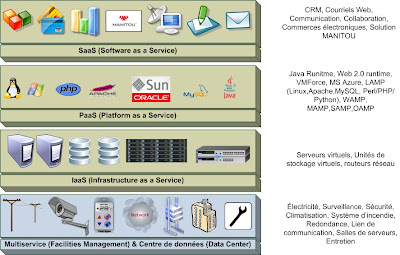

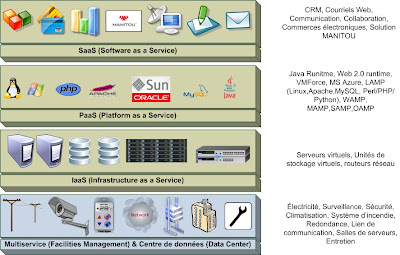

Les trois principaux modèles de services qui sont offerts en « Cloud Computing » sont :

- SaaS (Software as a service ou Logiciel-Service) permet l'accès à des applications sur le web;

- PaaS (Platform as a service) est une plateforme de développement et facilite le déploiement d'applications;

- IaaS (Infrastructure as a service) est une plateforme de virtualisation.

Pour bien comprendre la signification de chacun d’eux, le graphique ci-dessous les présentent un à un. Tout ce qui se retrouve sur un palier est sous la responsabilité du fournisseur :

Dépendamment du service choisi, la décision d’héberger une solution permet de réduire les coûts liés aux locaux, l’électricité, la climatisation, lien de télécommunication, l’acquisition de serveurs, de composants réseaux, de logiciels, des contrats supports, l’entretien, l’évolution et toute l’infrastructure de relève permettant d’offrir la haute disponibilité. Toutes ces économies permettent

à l’entreprise d’investir et de focaliser sur son domaine d’expertise sans oublier qu’il y a une diminution importante des risques.

En plus des modèles de déploiement et des services, voici les cinq caractéristiques du « cloud computing » définies par l’Institut National des Standards et des Technologies (NIST) aux États-Unis. Ces caractéristiques différencient le « cloud computing » des autres approches d'externalisation :

- Liberté de contrôle (On-Demand Self-Service)

Réservation ou libération unilatéral des ressources en fonction des besoins sans interaction avec le fournisseur

- Accessibilité et portabilité (Broad Network Access)

L’ensemble des ressources sont accessibles par l’entremise d’un large réseau à partir d'une variété de plateformes

- Regroupement des ressources (Resource Pooling)

Les ressources sont regroupées afin de les rendre disponibles à l’ensemble des clients en se basant sur un modèle multi-tenant. Le client n’a aucun contrôle sur la localisation géographique ainsi que sur les ressources que le fournisseur mutualise. Les ressources peuvent se trouver dans plusieurs centres de données répartis à travers le monde

- Extensibilité des ressources (Rapid Elasticity)

Les ressources peuvent être réservées rapidement pour répondre à des besoins qui évoluent et être libérées tout aussi rapidement lorsque le besoin disparaît

- Capacité de mesure (Measured Service)

L'utilisation des ressources est contrôlée et mesurée selon le type de service utilisé. Toutes ces mesures permettent au fournisseur de mieux contrôler l’ensemble de ses ressources et procure des informations sur leurs utilisations qui pourront être transmises aux clients.